Ελληνικές εταιρείες θύματα του CrySIS/Dharma ransomware! Μια επίθεση δίχως τέλος;

Ελληνικές εταιρείες θύματα του CrySIS/Dharma ransomware! Μια επίθεση δίχως τέλος;

Σύμφωνα με αρκετές αναφορές από μικρομεσαίες επιχειρήσεις αλλά και κολοσσούς στην Ελλάδα, το 2019 το CrySIS ή Dharma ransomware, το οποίο σπέρνει τον τρόμο στα θύματα τους από το 2016, έχει μολύνει αρκετές εταιρείες.

Ενώ η παγκόσμια online κοινότητα θεωρούσε ότι η τυραννία του CrySis ransomware είχε παρέλθει, αρκετές ελληνικές επιχειρήσεις το διαψεύδουν πέφτοντας θύματα του malware και πληρώνοντας -οι περισσότερες από αυτές- μεγάλα χρηματικά ποσά για την αποκρυπτογράφηση των αρχείων τους.

Μάλιστα, σύμφωνα με το Malwarebytes Labs, παρατηρείτε αύξηση των CrySIS ransomware επιθέσεων κατά 148% από τον Φεβρουάριο μέχρι τον Μάρτιο του 2019, σε παγκόσμιο επίπεδο.

Στον ελληνικό επιχειρηματικό κόσμο, το ransomware φαίνεται να έχει θορυβήσει αρκετές εταιρείες που θεωρούσαν τους εαυτούς τους άτρωτους ή που δεν περίμεναν ποτέ να αποτελέσουν στόχο των hackers.

Μετά από έρευνα του SecNews, οι hackers πίσω από τις επιθέσεις αποσκοπούν καθαρά στην αποκόμιση των χρηματικών ποσών που ζητούν ως λύτρα. Αυτό σημαίνει ότι οι εταιρείες δεν αποτελούν στόχο προσωπικών συμφερόντων ή συνομωσιών από ανταγωνιστές τους.

Οι hackers λειτουργούν ως “επαγγελματίες” και μόλις λάβουν τα λύτρα αποστέλλουν το κλειδί αποκρυπτογράφησης των αρχείων.

Σύμφωνα με την έρευνα του SecNews, πίσω από τις επιθέσεις κρύβονται πιθανότατα, Κινέζικες ή/και Ρωσικές hacking ομάδες. Μάλιστα δε, πρόκειται για οργανωμένα groups τα οποία έχουν αποκομίσει ποσά τάξεως εκατομμυρίων (!) δολαρίων [σ.σ. 500.000.000$] από τις κακόβουλες ενέργειες.

Τι είναι το CrySIS/Dharma ransomware και πως λειτουργεί;

Το CrySIS / Dharma στοχεύει Windows συστήματα, και απευθύνεται κυρίως σε επιχειρήσεις. Χρησιμοποιεί διάφορες μεθόδους διανομής:

- Το CrySIS διανέμεται ως κακόβουλα συνημμένα σε spam emails. Συγκεκριμένα, τα κακόβουλα συνημμένα χρησιμοποιούν διπλές επεκτάσεις αρχείων, οι οποίες εντός default Windows settings ενδέχεται να φαίνονται μη εκτελέσιμες, ενώ στην πραγματικότητα είναι.

- Το CrySIS μπορεί επίσης να καταλήξει να μεταμφιεστεί ως αρχεία εγκατάστασης για νόμιμο λογισμικό, συμπεριλαμβανομένων των AV vendors. Οι hackers πίσω από το CrySIS προσφέρουν τους “άκακους” installers για διάφορες νόμιμες εφαρμογές ως εκτελέσιμα αρχεία που μπορούν να μεταφορτωθούν, τα οποία έχουν διανεμηθεί μέσω διαφόρων τοποθεσιών στο διαδίκτυο και σε κοινόχρηστα δίκτυα.

- Τις περισσότερες φορές, το CrySIS / Dharma παραδίδεται μη αυτόματα σε στοχευμένες επιθέσεις, εκμεταλλευόμενο διαπιστευτήρια RDP που έχουν διαρρεύσει ή είναι αδύναμα. Αυτό σημαίνει ότι ο επιτιθέμενος έχει πρόσβαση στα θύματα-μηχανές πριν από το brute-forcing attack σε Windows RDP protocol στη θύρα 3389.

Σε μια πρόσφατη επίθεση, το CrySIS στάλθηκε ως download link σε ένα spam email. Ο σύνδεσμος κάνει redirect σε installer που προστατεύεται με κωδικό πρόσβασης. Ο κωδικός πρόσβασης δόθηκε στα δυνητικά θύματα στο ηλεκτρονικό ταχυδρομείο και εκτός από το εκτελέσιμο αρχείο CrySIS / Dharma, ο installer περιείχε ένα outdated εργαλείο αφαίρεσης από γνωστό προμηθευτή ασφάλειας.

Αυτή η social engineering στρατηγική χρησιμοποιήθηκε για να μην κινήσει υποψίες στους χρήστες. Βλέποντας μια οικεία λύση ασφάλειας στο πακέτο εγκατάστασης θεωρούν ότι το downloadable ήταν ασφαλές.

Η μόλυνση

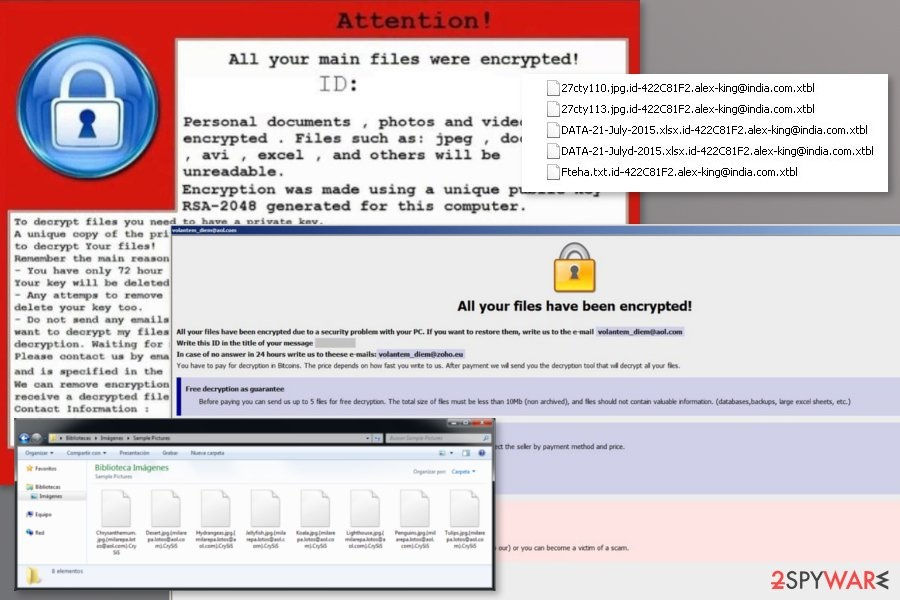

Μόλις το CrySIS μολύνει ένα σύστημα, δημιουργεί registry entries και κρυπτογραφεί σχεδόν κάθε τύπο αρχείου, παρακάμπτοντας τα αρχεία συστήματος και κακόβουλου λογισμικού. Εκτελεί την κρυπτογράφηση χρησιμοποιώντας έναν ισχυρό αλγόριθμο κρυπτογράφησης (AES-256 σε συνδυασμό με ασύμμετρη κρυπτογράφηση RSA-1024), ο οποίος εφαρμόζεται σε σταθερούς, αφαιρούμενους και network δίσκους.

Πριν από την κρυπτογράφηση, το CrySIS διαγράφει όλα τα Windows Restore Points εκτελώντας την εντολή vssadmin delete shadows / all / quiet.

Το Trojan που εξαπλώνεται εξαιτίας του ransomware συλλέγει το όνομα του υπολογιστή και τον αριθμό κρυπτογραφημένων αρχείων από ορισμένες μορφές, στέλνοντάς τα σε ένα απομακρυσμένο διακομιστή C2 που ελέγχεται από τον hacker. Σε ορισμένες Windows εκδόσεις, προσπαθεί επίσης να δρα με δικαιώματα διαχειριστή, επεκτείνοντας έτσι τη λίστα των αρχείων που μπορούν να κρυπτογραφηθούν.

Μετά από μια επιτυχημένη επίθεση με βάση το RDP, παρατηρήθηκε ότι πριν εκτελέσει το ωφέλιμο φορτίο ransomware, το CrySIS απεγκαθιστά το λογισμικό ασφαλείας που είναι εγκατεστημένο στο σύστημα.

Το Ransom

Όταν το CrySIS ολοκληρώσει την κρυπτογράφηση, αφήνει μια σημείωση στην επιφάνεια εργασίας με το ποσό που πρέπει να πληρώσει το θύμα αν επιθυμεί να λάβει πίσω τα αρχεία του, παρέχοντας δύο διευθύνσεις ηλεκτρονικού ταχυδρομείου για την επικοινωνία με τους hackers.

Τα απαιτούμενα λύτρα είναι συνήθως περίπου 1 Bitcoin, αλλά υπήρξαν περιπτώσεις όπου η τιμολόγηση φαίνεται να έχει προσαρμοστεί ανάλογα με τα έσοδα της επηρεαζόμενης εταιρείας. Οι οικονομικά υγιείς εταιρείες συχνά πληρώνουν μεγαλύτερο ποσό.

Πως να προστατευτείτε;

Παρόλο που έχετε την επιλογή να χρησιμοποιήσετε άλλο λογισμικό για να λειτουργήσετε εξ αποστάσεως τους υπολογιστές εργασίας σας, το RDP είναι ουσιαστικά ένα ασφαλές και εύκολο στη χρήση πρωτόκολλο με προεγκατεστημένο client σε συστήματα Windows, καθώς και clients που είναι διαθέσιμοι για άλλα λειτουργικά συστήματα. Υπάρχουν μερικά μέτρα που μπορείτε να πάρετε για να καταστεί πολύ πιο δύσκολο να αποκτήσει κάποιος πρόσβαση στο δίκτυό σας μέσω μη εξουσιοδοτημένων συνδέσεων RDP:

- Για να καταστεί πιο δύσκολο για μια brute force επίθεση να επιτύχει, χρησιμοποιήστε ισχυρούς κωδικούς πρόσβασης.

- Μην απενεργοποιείτε τον έλεγχο ταυτότητας επιπέδου δικτύου (Network Level Authentication – NLA) καθώς προσφέρει ένα επιπλέον επίπεδο ελέγχου ταυτότητας. Ενεργοποιήστε το αν δεν ήταν ήδη.

- Αλλάξτε τη θύρα RDP έτσι ώστε οι port-scanners που αναζητούν ανοιχτές θύρες RDP να χάσουν τη δική σας. Από προεπιλογή, ο διακομιστής ακούει στη θύρα 3389 τόσο για TCP όσο και για UDP.

- Ή χρησιμοποιήστε έναν απομακρυσμένο διακομιστή Gateway Server, ο οποίος σας δίνει επίσης μερικά πρόσθετα πλεονεκτήματα ασφάλειας και λειτουργίας όπως το 2FA. Τα logs των RDP sessions μπορούν να αποδειχθούν ιδιαίτερα χρήσιμα όταν επιθυμείτε να ελέγξετε τις διάφορες κινήσεις. Καθώς αυτά τα logs δεν βρίσκονται στο παραβιασμένο μηχάνημα, είναι πιο δύσκολο να παραποιηθούν από hackers.

- Περιορίστε την πρόσβαση σε συγκεκριμένες διευθύνσεις IP, εάν είναι εφικτό. Δεν θα πρέπει να υπάρχει ανάγκη για πολλές IPs που χρειάζονται πρόσβαση στο RDP.

- Υπάρχουν πολλές δυνατότητες αύξησης των δικαιωμάτων των χρηστών σε υπολογιστές Windows, ακόμα και όταν χρησιμοποιείτε RDP, αλλά όλες οι γνωστές μέθοδοι έχουν τροποποιηθεί (patched). Έτσι, όπως πάντα, σιγουρευτείτε ότι τα συστήματά σας είναι πλήρως ενημερωμένα και patched.

- Χρησιμοποιήστε μια αποτελεσματική και εύχρηστη στρατηγική δημιουργίας αντιγράφων ασφαλείας. Η εμπιστοσύνη στα Restore Points δεν πληροί τις προϋποθέσεις και είναι τελείως άχρηστη όταν το ransomware διαγράψει πρώτα τα σημεία επαναφοράς, όπως συμβαίνει στην περίπτωση του CrySIS.

- Εκπαιδεύστε το προσωπικό σας σχετικά με τις phishing επιθέσεις και ενισχύστε την ευαισθητοποίηση του αναφορικά με το cyber security.

- Τέλος, χρησιμοποιήστε μια πολυεπίπεδη, προηγμένη λύση ασφάλειας για την προστασία των μηχανών σας από επιθέσεις ransomware.

IOCsTο Ransom.Crysis είναι γνωστό ότι χρησιμοποιεί αυτές τις επεκτάσεις για κρυπτογραφημένα αρχεία:.crysis, .dharma, wallet, .java, .adobe, .viper1, .write, .bip, .zzzzz, .viper2, .arrow, .gif, .xtbl, .onion, .bip, .cezar, .combo, .cesar, .cmb, .AUF, .arena, .brrr, .btc, .cobra, .gamma, .heets, .java, .monro, .USA, .bkp, .xwx, .btc, .best, .bgtx, .boost, .heets, .waifu, .qwe, .gamma, .ETH, .bet, ta, .air, .vanss, . 888, .FUNNY, .amber, .gdb, .frend, .like, .KARLS, .xxxxx, .aqva, .lock, .korea, .plomb, .tron, .NWA, .AUDIT, .com, .cccmn, .azero, .Bear, .bk666, .fire, .stun, .myjob, .ms13, .war, .carcn, .risk, .btix, .bkpx, .he, .ets, .santa, .gate, .bizer, .LOVE, .LDPR, .MERS, .bat, .qbix, .aa1, and .wal

IOCsTο Ransom.Crysis είναι γνωστό ότι χρησιμοποιεί αυτές τις επεκτάσεις για κρυπτογραφημένα αρχεία:.crysis, .dharma, wallet, .java, .adobe, .viper1, .write, .bip, .zzzzz, .viper2, .arrow, .gif, .xtbl, .onion, .bip, .cezar, .combo, .cesar, .cmb, .AUF, .arena, .brrr, .btc, .cobra, .gamma, .heets, .java, .monro, .USA, .bkp, .xwx, .btc, .best, .bgtx, .boost, .heets, .waifu, .qwe, .gamma, .ETH, .bet, ta, .air, .vanss, . 888, .FUNNY, .amber, .gdb, .frend, .like, .KARLS, .xxxxx, .aqva, .lock, .korea, .plomb, .tron, .NWA, .AUDIT, .com, .cccmn, .azero, .Bear, .bk666, .fire, .stun, .myjob, .ms13, .war, .carcn, .risk, .btix, .bkpx, .he, .ets, .santa, .gate, .bizer, .LOVE, .LDPR, .MERS, .bat, .qbix, .aa1, and .wal

Μέχρι στιγμής, έχουν εντοπιστεί τα ακόλουθα ransom ονόματα:

- txt

- HOW TO DECRYPT YOUR DATA.txt

- Readme to restore your files.txt

- Decryption instructions.txt

- FILES ENCRYPTED.txt

- Files encrypted!!.txt

- hta

Συνηθισμένα file hashes:

- 0aaad9fd6d9de6a189e89709e052f06b

- bd3e58a09341d6f40bf9178940ef6603

- 38dd369ddf045d1b9e1bfbb15a463d4c

Σε περίπτωση που έχετε πέσει θύμα της συγκεκριμένης επίθεσης μπορείτε να επικοινωνήσετε με την ερευνητική ομάδα του SecNews κάνοντας κλικ στο https://www.secnews.gr/ask-us/.

Σε περίπτωση που έχετε πέσει θύμα της συγκεκριμένης επίθεσης μπορείτε να επικοινωνήσετε με την ερευνητική ομάδα του SecNews κάνοντας κλικ στο https://www.secnews.gr/ask-us/.Για λόγους απορρήτου τα ονόματα των ελληνικών εταιρειών που έχουν πέσει θύματα του CrySIS/Dharma ramsomware, δεν αποκαλύπτονται.

Κοινοποίησε !

ΔΕΙΤΕ ΑΚΟΜΗ:

Έρευνα: Τα ελληνικά ΜΜΕ είναι και επισήμως τα πιο αναξιόπιστα του πλανήτη

Tο 96% του συνόλου των ΜΜΕ του πλανήτη ανήκει σε 6 εβραϊκές εταιρείες!!!

ΔΙΑΒΑΣΤΕ ΚΑΙ ΦΡΙΞΤΕ ΜΑΖΙ ΜΑΣ: ΛΙΓΑ ΠΡΑΓΜΑΤΑ ΑΠ’ ΟΣΑ ΛΕΕΙ ΤΟ ΤΑΛΜΟΥΔ ΓΙΑ ΤΟΥΣ ΕΛΛΗΝΕΣ

ΕΛΛΗΝΩΝ ΣΥΝΕΛΕΥΣΙΣ ΔΕΝ ΕΙΝΑΙ ΑΛΛΟΙ, ΕΙΝΑΙ ΕΣΥ ΚΑΙ Ο ΚΑΘΕΝΑΣ ΟΛΟΙ ΜΑΖΙ ΕΝΩΜΕΝΟΙ, ΘΕΛΕΙΣ ΚΑΤΙ ΔΙΑΦΟΡΕΤΙΚΟ;